In der heutigen IT-Landschaft wachsen sowohl die Angriffsflächen als auch die Anforderungen an Sicherheit, Transparenz und Compliance. Unternehmen benötigen Lösungen, die nicht nur zuverlässig Bedrohungen erkennen, sondern sich auch flexibel in bestehende Systeme integrieren lassen.

Wie bereits im 1. Teil unsere Serie angekündigt, ist Wazuh eine solche Lösung: ein kostenloses, modulares Open-Source-Framework für Sicherheitsinformationen und Ereignismanagement (SIEM), Host-basierte Intrusion Detection (HIDS), Schwachstellenmanagement und Compliance-Berichterstattung. Doch wie funktioniert Wazuh im Hintergrund? Welche Architektur steckt dahinter, und wie interagieren die Komponenten?

In diesem Artikel sehen wir uns die Struktur von Wazuh im Detail an – und warum sie in vielen Fällen eine attraktive Alternative zu kommerziellen Lösungen darstellt.

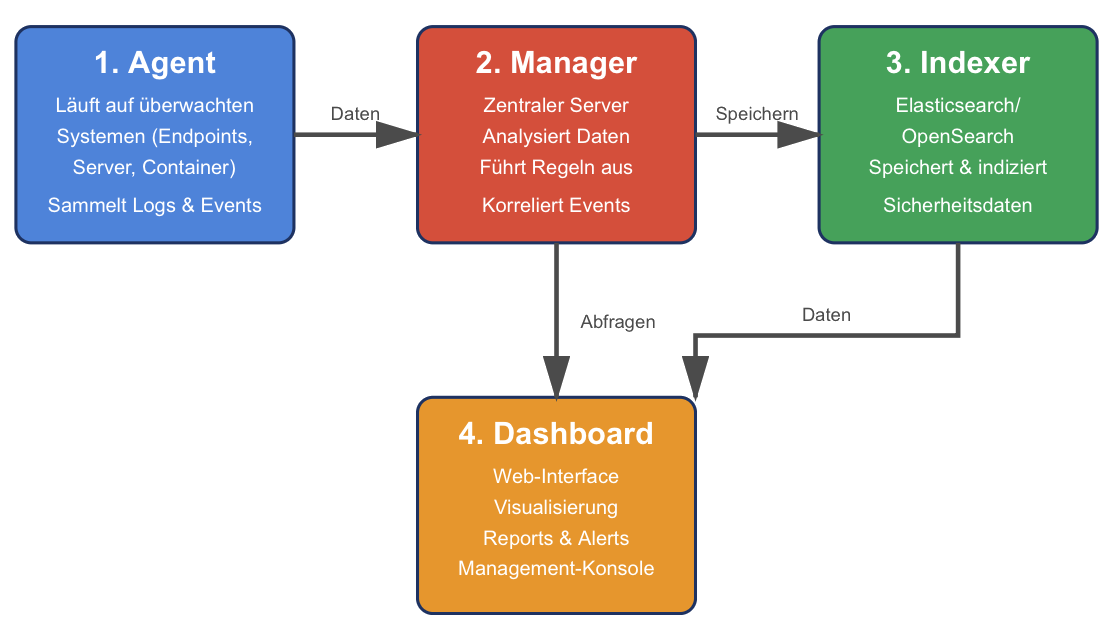

Die vier Hauptkomponenten der Wazuh-Architektur

Wazuh basiert auf einer modularen und skalierbaren Architektur, bestehend aus vier zentralen Bausteinen: dem Agenten, dem Manager, dem Indexer (Elasticsearch/OpenSearch) und dem Dashboard. Jeder dieser Bausteine übernimmt eine klar definierte Rolle.

Wazuh Agent – Die Augen und Ohren vor Ort

Der Wazuh-Agent ist eine leichtgewichtige Software, die auf allen zu überwachenden Systemen installiert wird – sei es ein physischer Server, eine virtuelle Maschine, ein Container oder eine Cloud-Instanz. Ziel ist es, lokale Datenquellen in Echtzeit zu erfassen und sicher an den Manager zu übertragen.

Typische Aufgaben:

- Logüberwachung (Syslog, Event Logs, Auditd etc.)

- File Integrity Monitoring (FIM): Überwachung kritischer Dateien auf Manipulationen

- Rootkit Detection: Suche nach typischen Mustern und Anzeichen für Rootkits

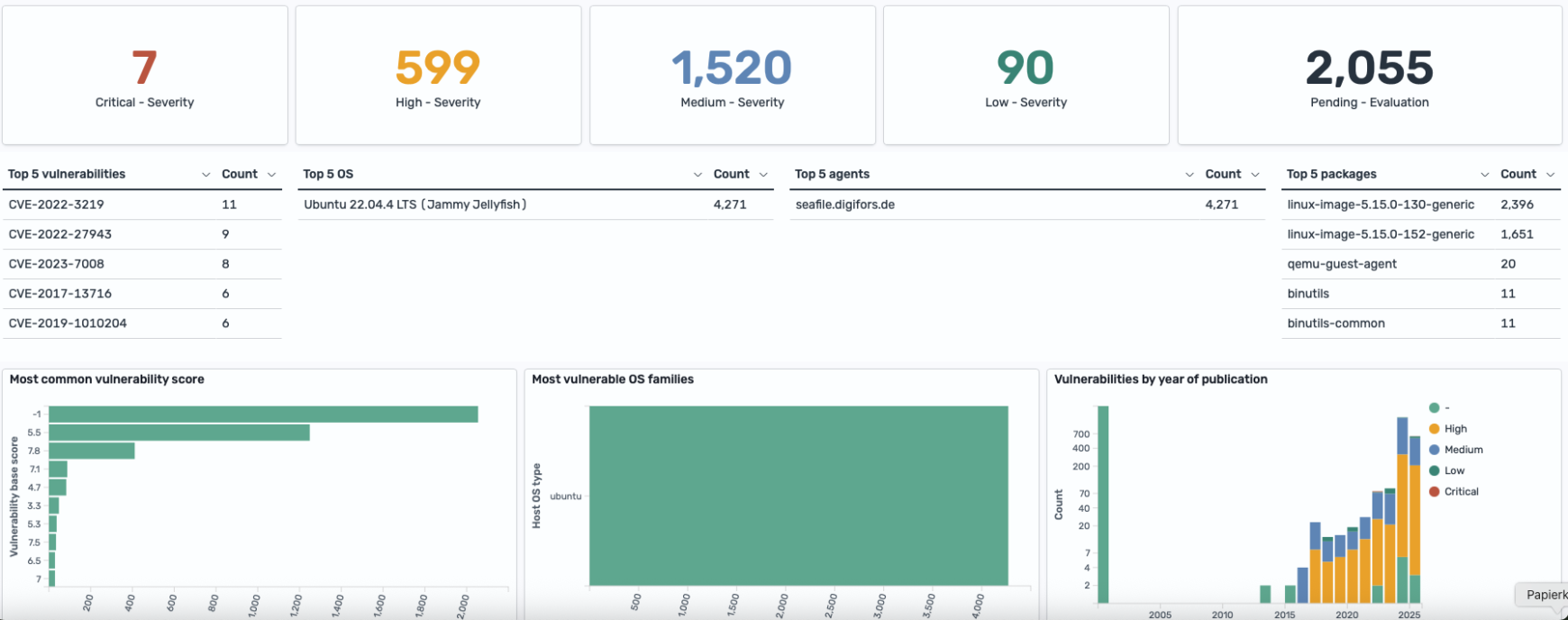

- Schwachstellenanalyse: Prüfung installierter Software auf bekannte CVEs

- Überwachung von Benutzeraktivitäten: Z. B. SSH-Logins, Befehlsausführungen, sudo-Ereignisse

Die Agenten können auf Wunsch auch lokal Regeln anwenden (lokales Decoding) und ermöglichen eine präzise Kontrolle über die erhobenen Daten. Das minimiert die Netzwerklast und beschleunigt die Reaktion auf sicherheitsrelevante Ereignisse.

Wazuh Manager – Das Analysezentrum

Der Wazuh Manager ist die zentrale Steuerungseinheit im Backend. Er verarbeitet die eingehenden Daten der Agenten, wendet Regelwerke an und erstellt daraus aussagekräftige Sicherheitsalarme.

Funktionen im Überblick:

- Entgegennahme und Entschlüsselung der Agentendaten

- Decoder zur strukturierten Aufbereitung unterschiedlichster Logformate

- Regelwerke (Rules), die Muster erkennen und klassifizieren (z. B. Brute-Force, Datenexfiltration)

- Korrelationslogik, um mehrstufige Angriffsszenarien zu identifizieren

- Alarmierung, inkl. Klassifikation nach Schweregrad

- Weiterleitung strukturierter Ereignisdaten an Elasticsearch

Die Regelwerke lassen sich anpassen oder erweitern – eine Stärke von Wazuh, die es erlaubt, sowohl Standardbedrohungen als auch unternehmensspezifische Risiken abzudecken.

Elasticsearch – Die schnelle, skalierbare Datenbank

Elasticsearch, auch als „Indexer“ bezeichnet, ist eine auf Geschwindigkeit und Skalierbarkeit ausgelegte Such- und Analyse-Engine. Sie speichert alle verarbeiteten Ereignisse, Alarme und Metadaten in strukturierter Form.

Vorteile:

- Volltextsuche in Echtzeit

- Indexierung von Millionen von Events pro Tag

- Clusterfähigkeit für hohe Verfügbarkeit

- Speicherung historischer Daten für Forensik und Langzeitanalyse

Elasticsearch ermöglicht es, schnell nach bestimmten Ereignissen zu suchen, komplexe Filter zu definieren oder Korrelationen über Zeiträume hinweg sichtbar zu machen.

Wazuh Dashboard – Die visuelle Steuerzentrale

Das Wazuh Dashboard (basierend auf Kibana) ist die grafische Benutzeroberfläche, über die Nutzer:

- Alarme analysieren

- Dashboards erstellen

- Agenten verwalten

- Compliance-Berichte einsehen

Die Oberfläche ist intuitiv bedienbar und ermöglicht sowohl operativen Teams als auch Auditoren einen schnellen Zugang zu sicherheitsrelevanten Informationen.

Der Datenfluss in Wazuh – Vom Agent zum Alarm

Die Architektur folgt einem klar definierten Ablauf:

- Erfassung: Der Agent sammelt Daten lokal.

- Übertragung: Daten werden verschlüsselt an den Manager gesendet.

- Analyse: Der Manager dekodiert, korreliert und bewertet die Informationen.

- Speicherung: Events und Alarme werden an Elasticsearch übermittelt.

- Visualisierung: Über das Dashboard werden die Informationen nutzerfreundlich dargestellt.

Skalierbarkeit und Verfügbarkeit

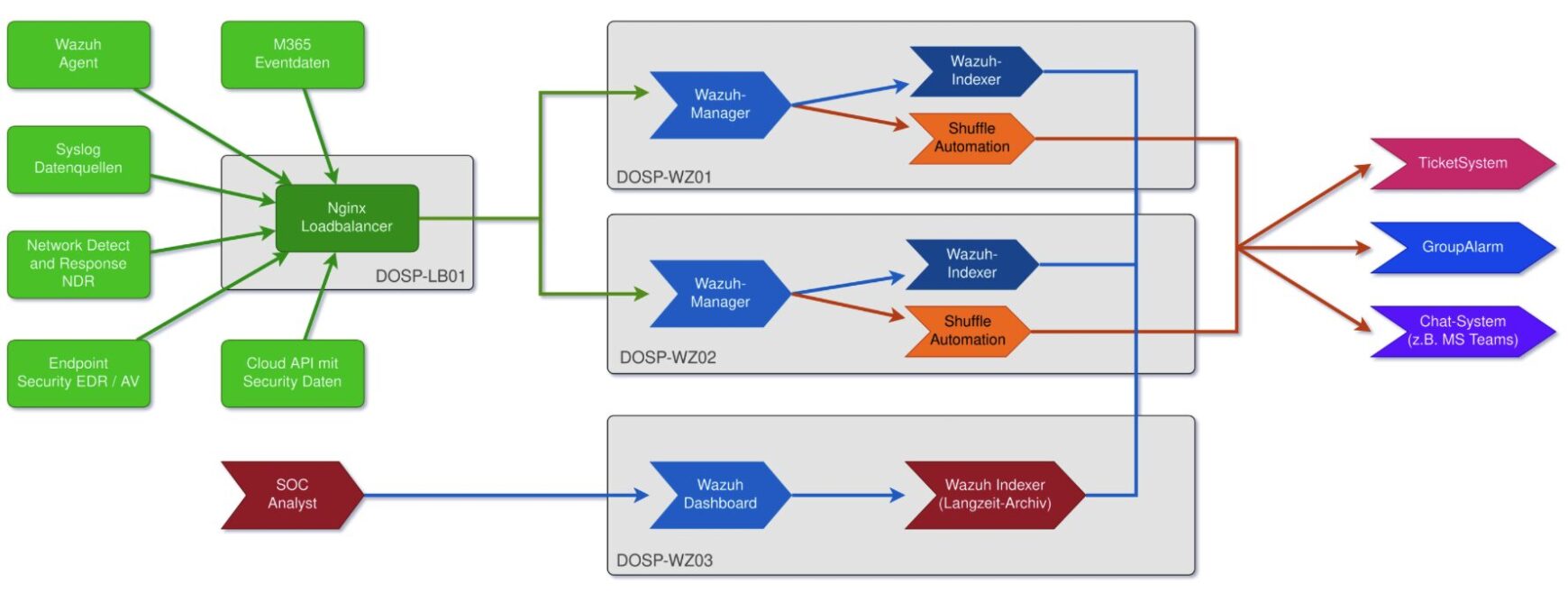

Wazuh lässt sich problemlos an Unternehmensgrößen und Sicherheitsanforderungen anpassen. Einige typische Skalierungsoptionen:

- Multi-Manager-Cluster für hohe Verfügbarkeit

- Verteilte Elasticsearch-Cluster

- Lastverteilung bei Agenten (z. B. durch Proxy-Setups)

- Einsatz von Load-Balancern für UI-Zugriffe

Sichere Kommunikation & Authentifizierung

Sicherheit ist bei Wazuh tief in der Architektur verankert:

- TLS-verschlüsselte Kommunikation (Agent ↔ Manager ↔ Elasticsearch)

- Eindeutige Authentifizierungskeys für Agenten

- Integration mit LDAP, Active Directory und SSO-Lösungen

- Rollenbasiertes Berechtigungskonzept im Dashboard

Integration mit Drittanwendungen

Wazuh bietet eine breite Palette an Integrationsmöglichkeiten:

- SIEMs & Monitoring-Systeme (Splunk, Grafana, Nagios)

- Bedrohungsdatenbanken (z. B. VirusTotal, MISP)

- Cloud-native Dienste (AWS, Azure, GCP)

- DevOps-Werkzeuge (Ansible, Terraform)

Fazit: Ein flexibles Fundament für moderne IT-Sicherheit

Wazuh überzeugt durch eine saubere, modulare Architektur, die leistungsfähig und gleichzeitig gut nachvollziehbar ist. Die Kombination aus Agent, Manager, Elasticsearch und Dashboard ermöglicht eine skalierbare Sicherheitslösung für unterschiedlichste Unternehmensgrößen und Branchen.

Ob als HIDS, SIEM oder Compliance-Tool – Wazuh bietet ein durchdachtes Fundament für ganzheitliche Sicherheitsüberwachung.

Wazuh Consulting

Als Wazuh Platinum Partner integrieren wir Wazuh nahtlos in Ihre Sicherheitsstrategie und Ihr SOC.